Protocollen, poorten en poortnummers [achtergrondinformatie]

Geplaatst: 10 aug 2012 11:30

Protocollen, Poorten en Poortnummers [inleiding]

Voordat computersystemen met elkaar kunnen communiceren moeten er eerst zogenaamde afspraken worden gemaakt over de manier van communiceren, vroeger had elke fabrikant een eigen methode om te communiceren (Microsoft had NetBui, Unix had TCP/IP, Novell had IPX). Het TCP/IP protocol is vanuit de UNIX-wereld ontwikkeld en aangezien uit dit protocol ook het internet is ontstaan is het ook de standaard geworden.

Het TCP/IP protocol wordt al vanaf de begin jaren tachtig wordt gebruikt. Sindsdien is er ook weinig veranderd, echter de laatste jaren loopt men door de enorme toename van het gebruik van het IP-protocol tegen de beperkingen van de huidige gebruikte TCP/IP-versie 4, (IPv4) aan.

Vanaf 1992 was men al opzoek naar een opvolger van TCP/IP-versie 4, (IPv4), in 1998 is de definitie van de opvolger afgerond in een aantal zogeheten RFC’s (Request for Comments).

De opvolger van TCP/IP-versie 4, (IPv4) heeft de naam TCP/IP versie 6, (IPv6) of IPng (IP next generation) gekregen. In IPv6 zijn de beperkingen van TCP/IP-versie 4 dat werkt met 4 getallengroepen, bijvoorbeeld 192.168.0.1 verleden tijd.

Elke getallengroep heeft namelijk een bovengrens van 255. Dit betekent dat elke getallengroep 1 Byte voorstelt, in theorie zouden er dus 4.294.967.296 mogelijke IP-nummers moeten zijn (echter in de praktijk zijn er dat heel wat minder omdat er nogal wat gereserveerde nummers zijn).

Met IPv6 zou wordt met 16 getallengroepen gewerkt worden. Dit betekent dat er in theorie 3,40 x 10 (38) mogelijke IP-nummers gevormd kunnen worden.

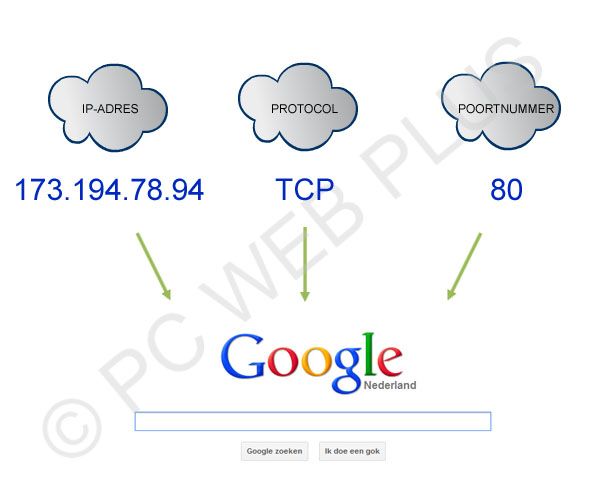

De protocollen TCP en UDP maken gebruik van poorten en poortnummers die het mogelijk maken om meerdere communicatielijnen tegelijkertijd te kunnen gebruiken. Denk hierbij aan communicatie tussen pc's in een netwerk en of internetcommunicatie zoals het bezoeken van een website, het versturen van e-mail berichten als het uploaden van bestanden via FTP etc.

Niet alleen legitieme programma's en taken maken gebruik van de TCP en UDP protocollen en poorten, maar ook malafide programma's zoals 'Trojaanse Paarden', 'Wormen', 'Rootkits' en dergelijke.

Gezien beveiliging is het dus handig om te weten hoe TCP en UDP protocollen en poorten nu werken en waar u op moet letten, in dit artikel zullen we hier op ingaan en uitleggen hoe u kunt zien wat er via deze poorten aan dataverkeer in- en uitgaat.

Voordat computersystemen met elkaar kunnen communiceren moeten er eerst zogenaamde afspraken worden gemaakt over de manier van communiceren, vroeger had elke fabrikant een eigen methode om te communiceren (Microsoft had NetBui, Unix had TCP/IP, Novell had IPX). Het TCP/IP protocol is vanuit de UNIX-wereld ontwikkeld en aangezien uit dit protocol ook het internet is ontstaan is het ook de standaard geworden.

Het TCP/IP protocol wordt al vanaf de begin jaren tachtig wordt gebruikt. Sindsdien is er ook weinig veranderd, echter de laatste jaren loopt men door de enorme toename van het gebruik van het IP-protocol tegen de beperkingen van de huidige gebruikte TCP/IP-versie 4, (IPv4) aan.

Vanaf 1992 was men al opzoek naar een opvolger van TCP/IP-versie 4, (IPv4), in 1998 is de definitie van de opvolger afgerond in een aantal zogeheten RFC’s (Request for Comments).

De opvolger van TCP/IP-versie 4, (IPv4) heeft de naam TCP/IP versie 6, (IPv6) of IPng (IP next generation) gekregen. In IPv6 zijn de beperkingen van TCP/IP-versie 4 dat werkt met 4 getallengroepen, bijvoorbeeld 192.168.0.1 verleden tijd.

Elke getallengroep heeft namelijk een bovengrens van 255. Dit betekent dat elke getallengroep 1 Byte voorstelt, in theorie zouden er dus 4.294.967.296 mogelijke IP-nummers moeten zijn (echter in de praktijk zijn er dat heel wat minder omdat er nogal wat gereserveerde nummers zijn).

Met IPv6 zou wordt met 16 getallengroepen gewerkt worden. Dit betekent dat er in theorie 3,40 x 10 (38) mogelijke IP-nummers gevormd kunnen worden.

De protocollen TCP en UDP maken gebruik van poorten en poortnummers die het mogelijk maken om meerdere communicatielijnen tegelijkertijd te kunnen gebruiken. Denk hierbij aan communicatie tussen pc's in een netwerk en of internetcommunicatie zoals het bezoeken van een website, het versturen van e-mail berichten als het uploaden van bestanden via FTP etc.

Niet alleen legitieme programma's en taken maken gebruik van de TCP en UDP protocollen en poorten, maar ook malafide programma's zoals 'Trojaanse Paarden', 'Wormen', 'Rootkits' en dergelijke.

Gezien beveiliging is het dus handig om te weten hoe TCP en UDP protocollen en poorten nu werken en waar u op moet letten, in dit artikel zullen we hier op ingaan en uitleggen hoe u kunt zien wat er via deze poorten aan dataverkeer in- en uitgaat.